- 系统

- 教程

- 软件

- 安卓

时间:2020-11-19 来源:u小马 访问:次

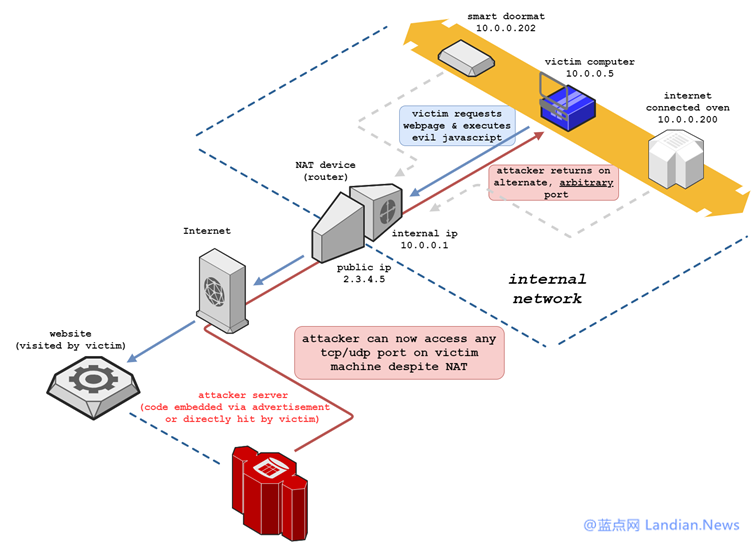

前文已经提到谷歌浏览器发布新稳定版,在这个新版本里谷歌带来众多新功能和谷歌浏览器性能重大改进。这篇文章主要介绍谷歌浏览器在新版本中修复的重大安全漏洞,这枚安全漏洞理论上说是影响所有主流浏览器的。这枚漏洞被称为NAT滑流(NAT Slipstream),本质是基于JavaScript注入数据包,但该漏洞竟然可以穿透防火墙。

NAT滑流漏洞的基本情况:

NAT即网络地址转换 , 通常运营商们分配给我们的都是NAT私有地址,因为当前IPv4地址缺乏无法分配公网地址。NAT地址的优点是无需太多IPv4地址可以节省资源,缺点是这种私有地址不利于优化网络性能和P2P类软件传输。当然NAT地址还有个附加优势是当用户获得的并不是公网地址时 , 原则上攻击者是无法通过网络远程发起攻击的。

例如当我们的路由器有漏洞而且使用公网地址暴露在网上时,攻击者通过自动化程序扫描即可找到端口发起攻击。此次爆出的漏洞则可以穿透防火墙绕过NAT并突破浏览器端口限制 , 攻击者也只需要诱导用户访问特定网站即可。

漏洞修复困难只能缓解:

虽说谷歌浏览器此次稳定版针对该问题进行修复,但这只是缓解措施因为就目前来说可能无法彻底解决这个漏洞。严格来说这并非是安全漏洞而是安全缺陷,这个安全缺陷修复方法有多种但不论是哪种对用户来说都有负面影响。例如可以通过禁用路由器防火墙NAT中的ALG链接追踪机制,但是禁用后 VoIP 类的通话功能可能就会无法使用。

如果通过改进SIP ALG但SIP只是一部分,其他ALG同样会暴露问题 , 这对于硬件设备制造商来说修复起来不容易。发现该漏洞的研究人员表示,一切协议和功能都符合标准,但当组合到一起进行复杂交互时糟心的问题就产生了。

谷歌是怎么缓解这个问题的:

谷歌浏览器此次更新可以阻止攻击者将谷歌浏览器作为代理发起攻击, 谷歌的修复方法是禁用5060 和 5061端口。禁用后理论上说攻击者无法使用谷歌浏览器和这些端口来绕过防火墙和NAT方案 , 阻止攻击者与内部网络联系等。然而禁用端口只能是缓解措施而不是解决问题的关键,但就目前来说也只能这样做并等待业界讨论其他修复方法。

谋智基金会和苹果尚未发布修复程序但是可能修复方法也是类似的,浏览器开发商们目前能做的工作也只有这些。