- 系统

- 教程

- 软件

- 安卓

时间:2019-09-09 来源:u小马 访问:次

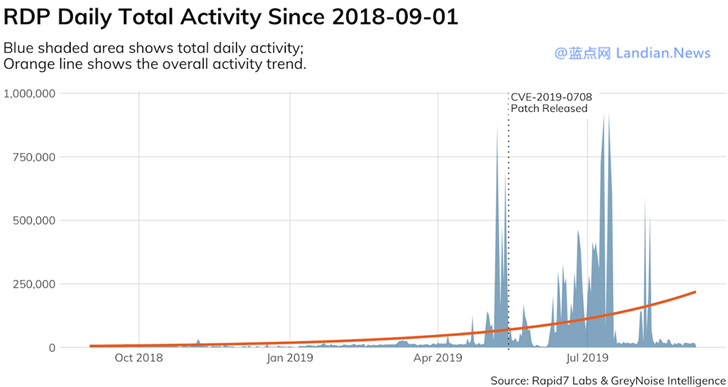

此前win10镜像官网已经提到微软远程桌面服务出现高危安全漏洞,这枚安全漏洞可以借助蠕虫病毒进行指数级别的扩散,微软早已推出安全更新修复这枚漏洞因此研究人员也认为是时候公开漏洞,所以现在该漏洞的完整细节已经公布,当然基于漏洞的危害性非常大因此自五月开始针对远程桌面服务的攻击活动就开始飙升,马上可能要达到新级别。

最该关注这枚漏洞的就是企业用户:

之所以标题我们说是企业安全预警主要是家庭用户使用远程桌面的并不多,况且家庭用户通常也没有独立公网IP。

这意味着攻击者编写的自动化探测脚本并不容易捕获家庭用户,相反暴露在公网上的企业级用户的服务器是重点。

多数企业使用windows Server 服务器操作系统然后使用远程桌面服务进行连接,这个就是攻击活动飙升的原因。

由于漏洞细节现已公开这意味着马上就会有数不清的攻击程序开始全网探测,当然也会有数不清的服务器被渗透。

所以企业级用户和管理员如果不想自己的设备被渗透,那就赶紧去安装最新安全更新将这枚漏洞彻底进行封堵吧。

还有数百万台计算机未修复漏洞:

研究人员此前已经编写探测器进行全网探测,统计数据显示目前暴露在公网上未修复漏洞的计算机已经超过百万。

百万台计算机即便组成僵尸网络进行挖矿估计都有不少收益,所以漏洞细节公开后识别会有大量攻击者参与其中。

当然挖矿只是攻击者变现最简单也是最直接的方式,有的攻击者会针对性的渗透企业窃取资料和商业机密信息等。

附漏洞修复方案:

此前微软给出的建议是如果企业方便的话最好安装最新的安全更新,这样即可有效解决远程桌面服务存在的漏洞。

如果暂时不方便安装安全更新那可以部署远程桌面服务的网络级别身份验证,开启该验证后也可以用来缓解攻击。

启用网络级别的身份验证虽然可以缓解攻击但建议配合网络访问控制,这样可以加强服务器等等资产的安全级别。

如果选择什么都不做的话大概率很快就会遭到探测器的扫描,说不好现在已经有探测器开始活动并开始接管控制。