- 系统

- 教程

- 软件

- 安卓

时间:2020-10-04 来源:u小马 访问:次

10月3日上午消息:研究人员现在可以使用专门为跟踪漏洞开发人员的活动而专门设计的新“指纹”技术找到特定Windows漏洞的开发人员。

更重要的是,Check Point安全研究人员Itay Cohen和Eyal Itkin能够将16个Windows内核本地特权升级(LPE)漏洞追踪到两个不同的漏洞利用开发人员,分别称为Volodya(或BuggiCorp)和PlayBit(或luxor2008)。

在2015年至2019年之间创造了15种成功与已知漏洞利用开发工具成功匹配的Check Point漏洞利用方法,在当时的整个Windows LPE漏洞利用市场中可能占有相当大的份额。

搜索独特的工件

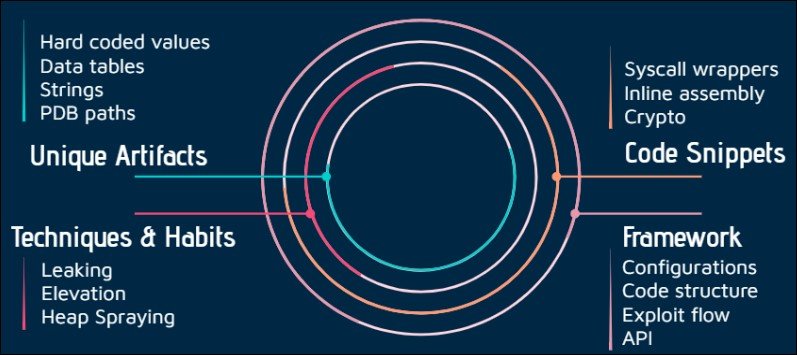

他们的方法涉及寻找可以与特定漏洞利用编写者相关联的不常见的源代码标识符,例如唯一的工件(例如字符串,硬编码的值和PDB路径),编码习惯和技术,代码段以及框架信息。

Check Point在本周早些时候与BleepingComputer分享的一份报告中说:“假设利用漏洞的作者独立工作,并且仅将其代码/二进制模块分发给恶意软件作者,所以我们决定专注于他们进行更改。”

“通过分析嵌入在恶意软件样本中的漏洞利用程序,我们可以了解有关漏洞利用程序作者的更多信息,希望通过在将其产品分发给编写恶意软件的同行时研究他们的编码习惯和其他留下的线索来区分他们。”

图片:Check Point

使用基于从单个恶意软件样本中提取的一些从未见过的利用功能的狩猎规则,Check Point能够快速跟踪包含同一开发人员编写的代码的其他数十个样本。

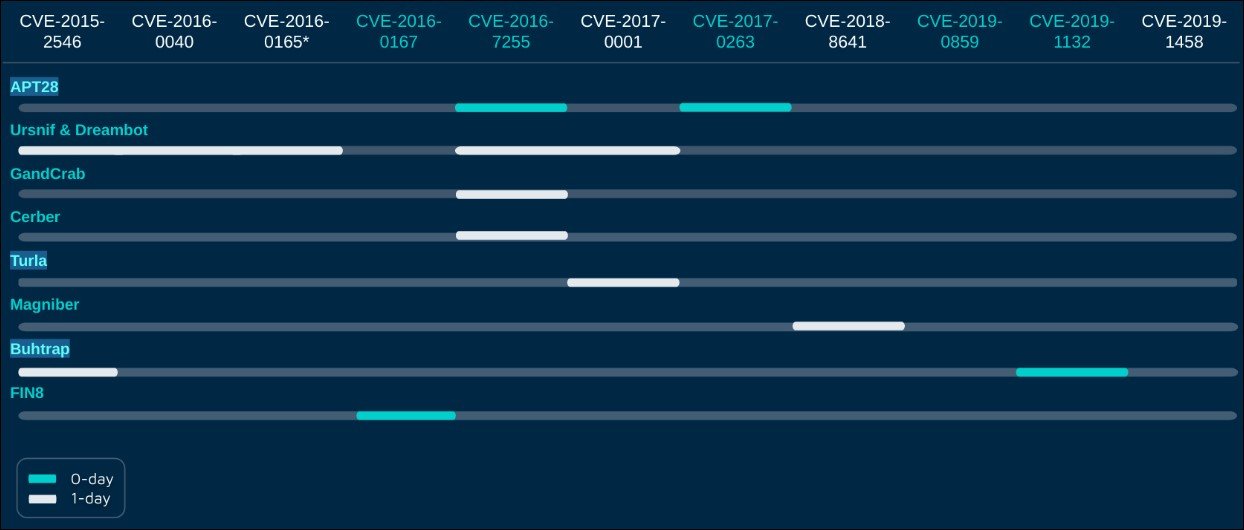

通过匹配样品,他们利用的漏洞,研究人员能够追踪的作者10种不同的零日和1日的Windows LPE利用,后来被公开报道曝光[1,2]作为沃洛佳,一个利用开发闻名销售网络犯罪和俄罗斯APT小组为期0天。

“ Volodya的客户列表是多种多样的,其中包括Ursnif之类的银行木马作者,GandCrab,Cerber和Magniber之类的勒索软件作者,以及Turla,APT28和Buhtrap之类的APT组织(它们从网络犯罪起家,后来又转向网络犯罪。间谍活动”)。

“有趣的是,我们可以看到Volodya的0天更有可能卖给APT组,而1天是由多个犯罪软件组购买的。”

Volodya的客户(Check Point)

使用相同的发现技术,他们可以从REvil勒索软件使用的一个恶意软件样本入手,以攻陷易受CVE-2018-8453侵害的系统后,追踪PlayBit开发的5种Windows LPE 1-Day漏洞。

PlayBit将Check Point发现的漏洞卖给了REvil和Maze勒索软件帮派,这两个臭名昭著的勒索软件组织以勒索受害者数百万美元而闻名。

有助于发现新开发的漏洞

Check Point研究人员的漏洞利用“指纹”技术除了可以确定漏洞利用者之外,还可以用于其他目标。

通过使用类似于跟踪APT组和恶意软件开发人员时使用的技术来确定漏洞利用的作者,研究人员还可以:

检测特定恶意软件家族中由这些漏洞利用开发人员编写的漏洞利用程序的存在。

检测由同一开发人员编写的其他利用,因为它们具有共同的“指纹”。可能检测到这些开发人员编写的0天。

阻止所有从经过研究并经过指纹识别的开发人员那里购买特定漏洞利用程序的恶意软件家族。

Check Point恶意软件研究人员Itay Cohen说:“这项研究提供了关于“黑利用市场”运作方式的罕见见解。

“基于这两个成功的测试案例,我们认为这种研究方法可以用于识别其他漏洞利用者。

他补充说:“我们建议其他研究人员尝试我们建议的技术,并将其作为其武器库中的其他工具使用。”

可以在Check Point的报告中找到更多信息,作为本研究的一部分使用的方法论以及完整的技术细节。

这项研究今天还将在Virus BulletinVB2020 localhost虚拟会议上进行介绍,作为“漏洞利用的形态学–通过查找作者的指纹来寻找漏洞的手段”演示文稿的一部分。